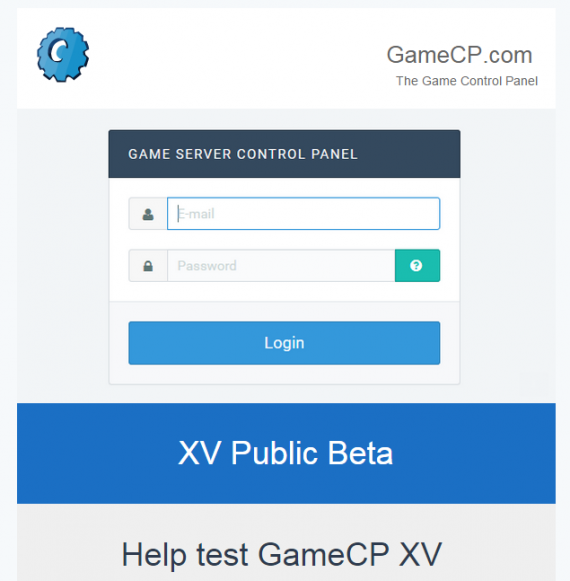

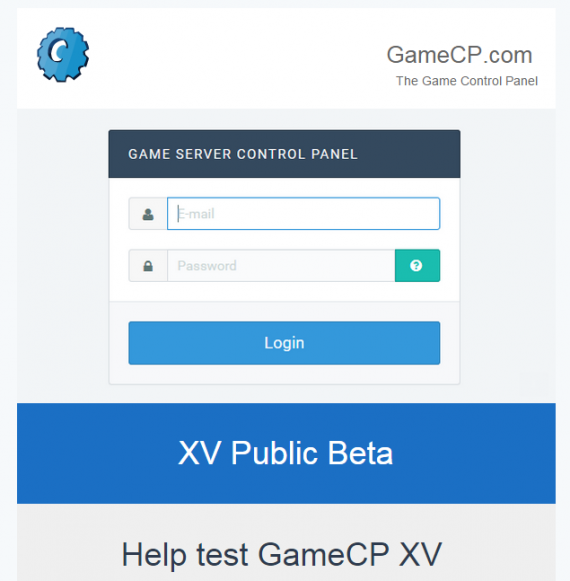

GameCP XV Public Beta

billing.gamecpxv.com/cart.php?a=add

И будет на новом домене похоже.

gamecpxv.com

Старый их домен gamecp.com

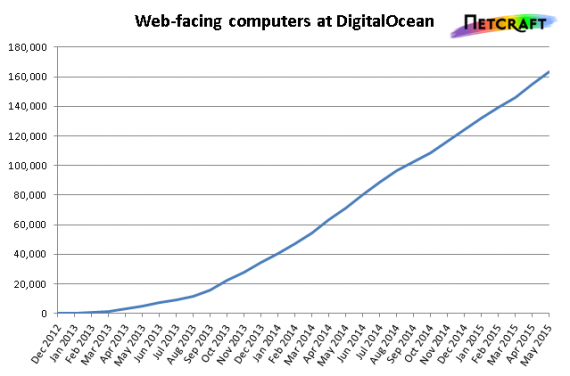

По статистике Netcraft от февраля 2015 года, у Amazon насчитывается около 6% от общего количества (около 5 миллионов) серверов в мире. 52 тысячи из них располагаются в Ирландии, где и расположен их европейский хостинг.