.Games и .Game

- Donuts получила .Games

- Uniregistry достался .Game

www.domaininvesting.com/bret-fausett-announces-game-win/

Значит скоро можно будет уже закупиться.

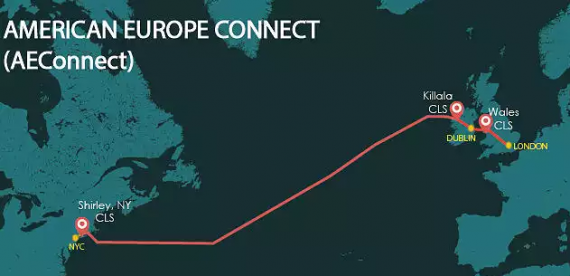

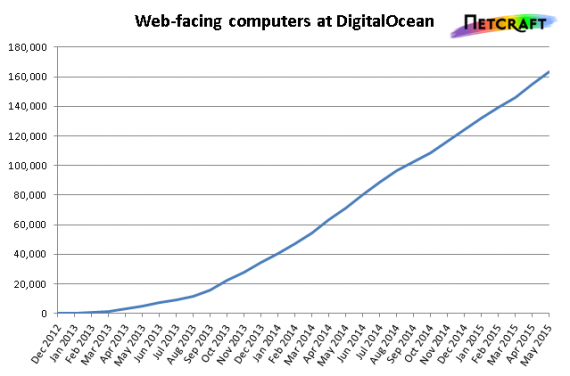

По статистике Netcraft от февраля 2015 года, у Amazon насчитывается около 6% от общего количества (около 5 миллионов) серверов в мире. 52 тысячи из них располагаются в Ирландии, где и расположен их европейский хостинг.