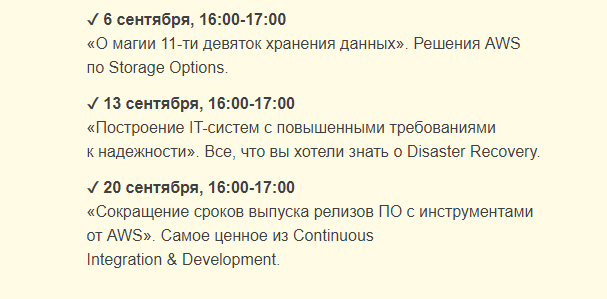

вторая встреча AWS User Group

1000 $ на AWS

Если вы хотите пополнить баланс своего счёта на Amazon Web Services, то теперь появилась отличная возможность сделать это. Компания Amazon заключила партнёрское соглашение с образовательным порталом edX — и запустила совместную программу по поощрению студентов, которые проходят курсы по предпринимательству.

Кредит в размере 1000 долларов перечисляют на счёт пользователей, которые смогли сдать один из двух курсов на edX:

MITx’s Entrepreneurship 101

MITx’s Entrepreneurship 102

Курсы довольно объёмные, так что придётся уделить несколько десятков часов на изучение материала. Но сам факт получения денег за образование радует.

Деньги можно потратить в течение двух лет на оплату процессорного времени, хостинга и трафика в облаке Amazon.

Курсы начинаются 9 января 2015 года.

Участвовать в программе могут пользователи из любых стран.

Кредит в размере 1000 долларов перечисляют на счёт пользователей, которые смогли сдать один из двух курсов на edX:

MITx’s Entrepreneurship 101

MITx’s Entrepreneurship 102

Курсы довольно объёмные, так что придётся уделить несколько десятков часов на изучение материала. Но сам факт получения денег за образование радует.

Деньги можно потратить в течение двух лет на оплату процессорного времени, хостинга и трафика в облаке Amazon.

Курсы начинаются 9 января 2015 года.

Участвовать в программе могут пользователи из любых стран.

С 1 декабря снижены цены на трафик AWS

С 1 декабря снижены цены на передачу данных в Интернет в регионах Восток США (Вирджиния), Запад США (Орегон), Запад США (Северная Калифорния), ЕС (Ирландия), ЕС (Франкфурт), Азия и Тихий океан (Токио) и Азия и Азия и Тихий океан (Сидней). Новые цены от 6% до 43% ниже цен в прошлом, в зависимости от региона и уровня пользования.

Мы также снижаем цены за передачу данных из AWS в Amazon CloudFront для периферийных местоположений в Соединенных Штатах, Европе, Гонконге, на Филиппинах, в Южной Корее, Сингапуре, Тайване, Японии и Австралии. Новые цены на CloudFront от 4% до 29% ниже цен в прошлом, в зависимости от региона и уровня пользования. Передача данных из регионов AWS в Amazon CloudFront теперь бесплатна, что позволяет перемещать данные из Amazon S3, Amazon EC2 и Elastic Load Balancing в любое периферийное местоположение CloudFront без необходимости оплачивать передачу данных.

перезагрузка на AWS

forums.aws.amazon.com/thread.jspa?threadID=161544&tstart=0

Пользователи Amazon EC2 получили письма с уведомлением о принудительной перезагрузке виртуальной машины в связи с обновлением программного обеспечения на серверах Amazon. Массовая перезагрузка начнётся 26 сентября 2014 года в 2:00 UTC/GMT, а завершится 30 сентября 2014 года в 23:59 UTC/GMT.

Перезагрузка не затронет инстансы типов T1, T2, M2, R3 и HS1, а среди остальных тоже обновление затронет не всех.

В то же время известно, что обновление пройдёт абсолютно во всех регионах и зонах (AZ), но в разные дни.

1 октября компания Amazon обещает раскрыть, какая уязвимость в безопасности вызвала массовое обновление серверов. Известно, что это баг в платформе Xen, и ему присвоен идентификатор XSA-108.

Пользователи Amazon EC2 получили письма с уведомлением о принудительной перезагрузке виртуальной машины в связи с обновлением программного обеспечения на серверах Amazon. Массовая перезагрузка начнётся 26 сентября 2014 года в 2:00 UTC/GMT, а завершится 30 сентября 2014 года в 23:59 UTC/GMT.

Перезагрузка не затронет инстансы типов T1, T2, M2, R3 и HS1, а среди остальных тоже обновление затронет не всех.

В то же время известно, что обновление пройдёт абсолютно во всех регионах и зонах (AZ), но в разные дни.

1 октября компания Amazon обещает раскрыть, какая уязвимость в безопасности вызвала массовое обновление серверов. Известно, что это баг в платформе Xen, и ему присвоен идентификатор XSA-108.

10 тысяч ключей доступа к AWS

По подсчетам исследователей безопасности сейчас на сайте содержится порядка 10 тысяч таких ключей.

Разработчики GitHub, являющиеся по совместительству пользователями Amazon Web Services (AWS), получили рекомендацию проверить обнародованный ими на своих страницах код и удалить оттуда секретные ключи доступа для учетной записи AWS, которые могли случайно туда попасть.

«При получении доступа к AWS программным путем проверка подлинности пользователя и приложений происходит с помощью ключа доступа. Этот ключ состоит из access key ID (что-то вроде AKIAIOSFODNN7EXAMPLE), а также секретного ключа доступа (что-то вроде wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY), — инструктируют в Amazon. — Любой, кто знает ключ доступа, способен получить тот же уровень доступа к AWS-ресурсам пользователя, что и владелец этого ключа».

В компании также отметили, что случаи, когда клиенты компании случайно публикуют свои ключи корневого доступа к репозиториям вовсе не редки, в связи с чем их стоит либо удалить, либо вовсе не создавать, если в этом нет необходимости.

Это также подтвердил исследователь безопасности Тай Миллер (Ty Miller), глава компании Threat Intelligence, специализирующейся на проведении тестов на проникновение.

По его словам, найти эти ключи довольно просто и сделать это позволяет имеющийся на GitHub функционал поиска. Так, в настоящий момент на сайте доступные порядка 10 тысяч таких ключей.

Подробнее: www.securitylab.ru/news/450802.php

Разработчики GitHub, являющиеся по совместительству пользователями Amazon Web Services (AWS), получили рекомендацию проверить обнародованный ими на своих страницах код и удалить оттуда секретные ключи доступа для учетной записи AWS, которые могли случайно туда попасть.

«При получении доступа к AWS программным путем проверка подлинности пользователя и приложений происходит с помощью ключа доступа. Этот ключ состоит из access key ID (что-то вроде AKIAIOSFODNN7EXAMPLE), а также секретного ключа доступа (что-то вроде wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY), — инструктируют в Amazon. — Любой, кто знает ключ доступа, способен получить тот же уровень доступа к AWS-ресурсам пользователя, что и владелец этого ключа».

В компании также отметили, что случаи, когда клиенты компании случайно публикуют свои ключи корневого доступа к репозиториям вовсе не редки, в связи с чем их стоит либо удалить, либо вовсе не создавать, если в этом нет необходимости.

Это также подтвердил исследователь безопасности Тай Миллер (Ty Miller), глава компании Threat Intelligence, специализирующейся на проведении тестов на проникновение.

По его словам, найти эти ключи довольно просто и сделать это позволяет имеющийся на GitHub функционал поиска. Так, в настоящий момент на сайте доступные порядка 10 тысяч таких ключей.

Подробнее: www.securitylab.ru/news/450802.php