Любое событие которые вы сочли достойным и интересным постим сюда. Пульс хостинга скажем так ;)

Поиск

В 2014 стал замечал, что все больше проектов => DigitalOcean

Очень много проектов, которые раньше были на выделенных серверах — ушли в DigitalOcean

И продолжают уходить. Постоянно замечаю.

Есть несколько фактов, подтверждающих, что эта статья возможно верна. habrahabr.ru/company/parallels/blog/230197/ (копия для истории)

Расписывать долго, просто придется поверить моим наблюдениям за интернетом.

Недавно открыл еще фишку. За счет их быстрых бекапов в облаке, которые можно делать ежечасно даже. И стоят они копейки. Можно вообщем быстро из этих слепков восстанавливаться на новом IP. Когда приходит ддос, просто на новом IP поднимаешься, быстро в cloudflare меняешь и все дела.

К примеру раньше торрент трекер один тратил по 8000 в месяц в Латвии на дедик. Сейчас он тратит 1600 в DO.

Летом, когда я читал ту статью — я не особо поверил, но добавил ее в закладки.

Но осенью я начинаю думать, что они были правы.

Все больше укрепляются проекты, через их API, проекты распространения. Тем более там локации в ногу с законами идут.

И продолжают уходить. Постоянно замечаю.

Есть несколько фактов, подтверждающих, что эта статья возможно верна. habrahabr.ru/company/parallels/blog/230197/ (копия для истории)

Расписывать долго, просто придется поверить моим наблюдениям за интернетом.

Недавно открыл еще фишку. За счет их быстрых бекапов в облаке, которые можно делать ежечасно даже. И стоят они копейки. Можно вообщем быстро из этих слепков восстанавливаться на новом IP. Когда приходит ддос, просто на новом IP поднимаешься, быстро в cloudflare меняешь и все дела.

К примеру раньше торрент трекер один тратил по 8000 в месяц в Латвии на дедик. Сейчас он тратит 1600 в DO.

Летом, когда я читал ту статью — я не особо поверил, но добавил ее в закладки.

Но осенью я начинаю думать, что они были правы.

Все больше укрепляются проекты, через их API, проекты распространения. Тем более там локации в ногу с законами идут.

Снова 10Gbps в NL

Освобождается 2 десятигигабитных сервера (в прошлый раз кто забыл)

Заказать можно не позднее 30.09.2014

http://ua-hosting.com.ua/nl-servers.html

- NL

- 2 x Intel Quad-Core Xeon E5620

- 96GB DDR3

- 10x4TB SATA2

- 2х480GB SSD

- IPMI

- 10Gbps Unmetered

- 2719.00 / месяц за сервер, при оплате на несколько месяцев возможны значительные скидки

Новое видео ISP manager pro v5

Старое, кто забыл было еще в Июне. Но слова не сдержались.

В итоге в Июле сказали, что в сентябре.

Если кто-то будет покупать, уже знает что купит, и хочет помочь мне, например за то что я создал все эти проекты. Покупайте через меня, пишите в ЛС.

ISP manager Node

Похоже в будущем нас ожидает новая версия ISP manager

Редакции: Lite, Pro, Node

ispsystem.com/ru/software/ispmanager5/changelog

Редакции: Lite, Pro, Node

ispsystem.com/ru/software/ispmanager5/changelog

Штормит последние дни

Масс реселл от forteam ?

www.forteam.ru/ru/news/handmade

- Это тупо выживание? Попытка восстановить былой авторитет? (про былой авторитет я давал комментарии тут)

- Или же это попытка вернуться в лидеры ?

DigitalOcean пошел вслед за linode

Помните, в начале лета, линод чуть ли не впервые начал раздавать промокоды. А если учесть их тарифы и каналы, то это один из лидерских vds резалок. И у них есть API.

Теперь же, DigitalOcean пошел по этому принципу.

Раньше у них были рефрелы просто, ежемесячные отчисления.

Теперь же. Процесс стал такой.

Можно самому, через свой реферал нарегивать аккаунты, на счету которых будет 10 бонусных баксов. И везде раздавать бесплатно. Чел ищет хостинга? Чел ищет vds? дарите ему этот аккаунт, пусть пользуется, часть из них продлит.

Подобные акции — отличная замена тестового периода, как один из методов рекламы хостинга, про которые я писал статьи на obzor.ly

А еще можно просто вручную раздавать, как vds по 100р от OVH, у них есть APIv2

Вот люди хвастаются "новым железом"

Типо там в hetzner все горит и вся европа горит. Да, я тоже признаю, что частенько горит. И в россии вообщем-то не лучше, просто иногда ставят новое, а в Европах там куда реже.

Только вот смысла в новом качественном железе — нет.

Потому что тебе все равно нужно делать бекапы и всегда быть готовым свалить.

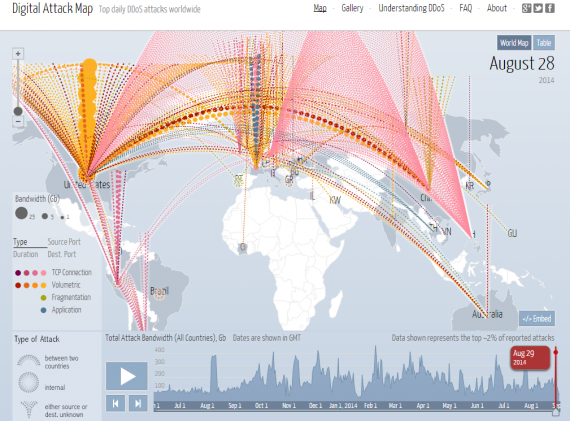

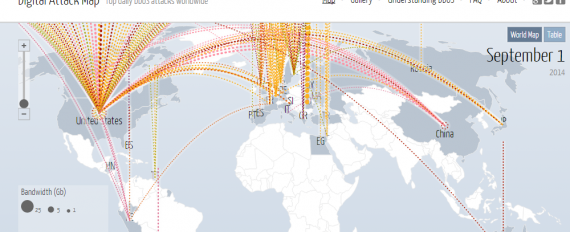

Потому что ДЦ тупо может не выдержать каких-ниб ддосов. И это хваленное «новое железо» все равно залочится и будет оффлайн.

И ты все равно — будешь мигрировать на другой сервер, ведь у себя сайты по 100мб за счет storage или даже бесплатных сервисов.

Так вот, какая разница

Потому что в итоге все равно единственное правильное решение — начинать быстренько мигрировать.

Поэтому получается, все это крутое новое железо — бессмысленно. Поэтому тут остается ценовой вариант, оптимизация расходов, на это большинство и смотрит.

Только вот смысла в новом качественном железе — нет.

Потому что тебе все равно нужно делать бекапы и всегда быть готовым свалить.

Потому что ДЦ тупо может не выдержать каких-ниб ддосов. И это хваленное «новое железо» все равно залочится и будет оффлайн.

И ты все равно — будешь мигрировать на другой сервер, ведь у себя сайты по 100мб за счет storage или даже бесплатных сервисов.

Так вот, какая разница

- мигрировать если сгорел hdd ?

- или мигрировать если новое железо залочилось ?

Потому что в итоге все равно единственное правильное решение — начинать быстренько мигрировать.

Поэтому получается, все это крутое новое железо — бессмысленно. Поэтому тут остается ценовой вариант, оптимизация расходов, на это большинство и смотрит.

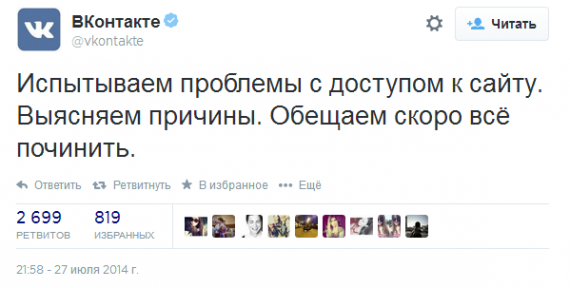

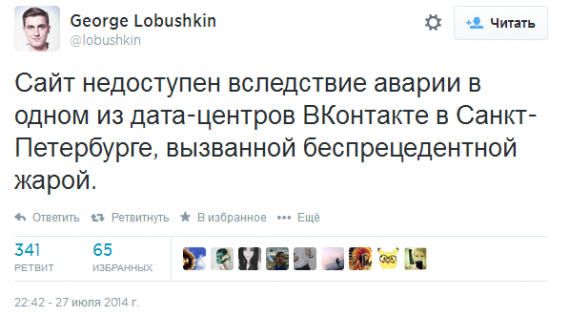

Жара и дата-центры

Кто строил его? Теже люди, что и selectel?