Читал я как-то топик про рассылки

Читал я как-то топик, где был очередной срач хостеров на счет рассылок.

Все такие типо не разу не рассылают. А стоило бы, потому что 99% людей забывают о компании/регистрации. И рассылки это хорошее напоминание.

(например я регистрируюсь у любой новой компании/форуме/прочим-что-меня-интересует, по сути я регаюсь как раз ради новостей и аноносов чего-то «нового», зачастую я вспоминаю про тот или иной ресурс или компанию из рассылки со скидками или запуском новых продуктов каких-ниб)

Так вот.

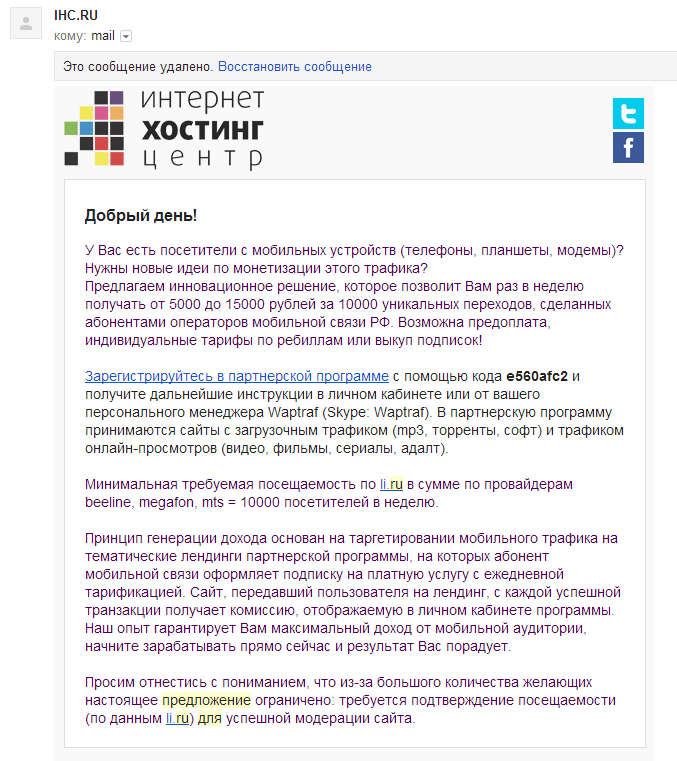

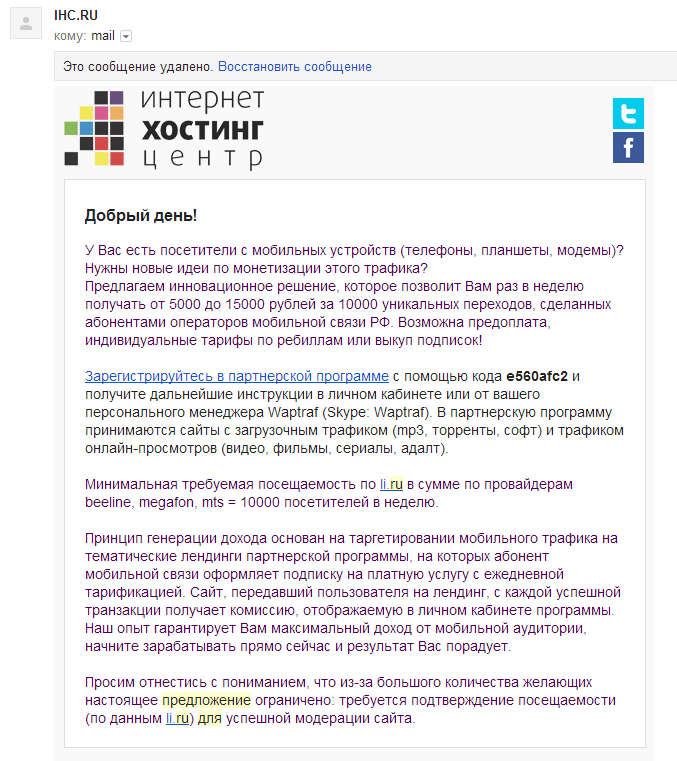

Многие даже рассылают по базе то, что вообще не касается хостинга ;)

И никто не жалуется. Ведь разумные люди понимают, что нажать кнопочку «удалить или спам» — дело 5 секунд. А тот эпический срач на SE я заскринил в историю раковства на SE.

Все такие типо не разу не рассылают. А стоило бы, потому что 99% людей забывают о компании/регистрации. И рассылки это хорошее напоминание.

(например я регистрируюсь у любой новой компании/форуме/прочим-что-меня-интересует, по сути я регаюсь как раз ради новостей и аноносов чего-то «нового», зачастую я вспоминаю про тот или иной ресурс или компанию из рассылки со скидками или запуском новых продуктов каких-ниб)

Так вот.

Многие даже рассылают по базе то, что вообще не касается хостинга ;)

И никто не жалуется. Ведь разумные люди понимают, что нажать кнопочку «удалить или спам» — дело 5 секунд. А тот эпический срач на SE я заскринил в историю раковства на SE.