Кстати, еще фишка последних лет.

Про

наращивание ТИЦ я писал сто лет назад.

И про заглушки всякие и технические домены.

Но думаю стоит написать и про google adsense, как его можно использовать.

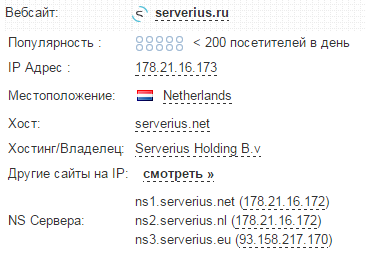

Иногда бывает покупаешь сервер или покупаешь IP дополнительный. А он сука засран. Параша какая-ниб эпическая там была или самые вкусные куски это когда шаред хостинг висел.

Так вот, в заглушку на IP просто ставите баннера google adsense — и начинается. На особо больших мусорках можно заработать больше, чем на самом шаред хостинге.

Наконец-то я понял на что живут все эти бесплатные хостинги. В заглушки апача/игикса, когда домены отключены — тоже можно проставить.

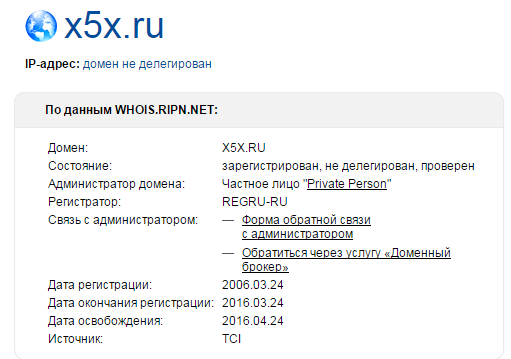

Кстати, на самых популярных DNS сервисах

statonline.ru/dns?tld=ru

висит просто адское кол-во брошенных доменов, которые используют NS разных хостеров.

вы можете потом завести аккаунт у тех или иных хостеров — и добавить все брошенные домены.

ну и как-ниб использовать по вашей фантазии.

я таким не занимался, но кому делать нефиг, почему бы и нет. люди бросившие подобным образом сами виноваты, вы покажите им, обучите.