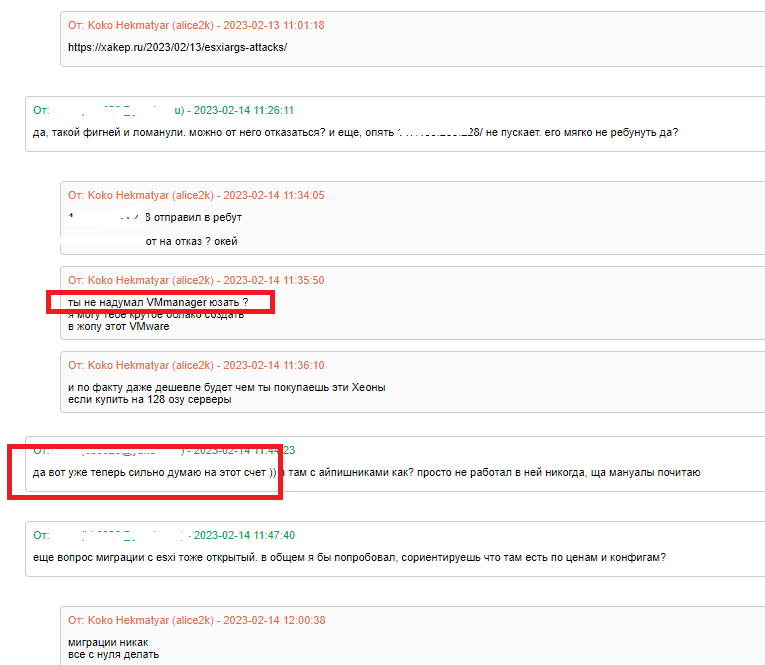

VMmanager 6 - необходимо обновиться

hosting.show/mnenie/mnenie---vmmanager-eto-prosto-prilozhenie-dlya-billmanager---i-eto-glavnaya-oshibka.html#comment418

hosting.show/news/vmmanager-6-ya-pisal-no-mne-nikto-ne-poveril.html

В августе обсуждалось

hostsuki.abcdusercontent.com/pro/21/00/00/01/2021/09/10/2eecb2.png

hostsuki.abcdusercontent.com/pro/21/00/00/01/2021/09/10/e30cc2.png

Судя по всему ключ тот же самый делался и у пользователя при покупки ВДС по ключу. Если такая возможность разрешалась ) Я топлю за старый добрый пароль.

Проверьте потом эту тему с доступами к дедикам на DCImanager вдруг там тоже самое.

И заодно затестируйте на крупных провайдерах с 6-ой версии с большим объемом клиентов.

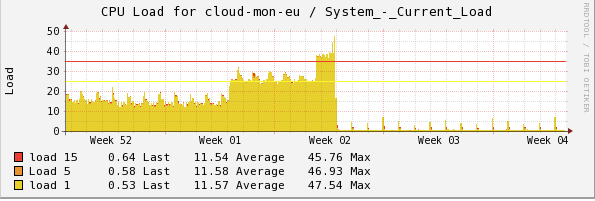

А еще любой DCI/VM именно 6-ой версии можно просто зафлудить.

twitter.com/obzorly/status/1392550881766354944

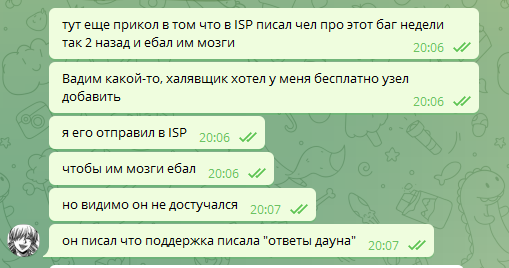

И один хостер писал им об этом еще очень очень давно, которого как раз зафлудили, но проблему так и не решили тоже. Особенно в сочетании что бекап на FTP у них не работает.

Отличный повод поднять цены в 2018

«Битрикс24» рассказал о тратах в 1,5 млн рублей из-за уязвимостей Meltdown и Spectrevc.ru/32328-bitriks24-rasskazal-o-tratah-v-1-5-mln-rubley-iz-za-uyazvimostey-meltdown-i-spectre?from=rss

После установки патчей, которые должны были защитить систему, скорость обработки данных в AWS упала в среднем на 25-30%, а в некоторых случаях — в 2-3 раза, подсчитали эксперты.

Чтобы восстановить инфраструктуру, экспертам «Битрикс24» понадобилось 3 недели и 1,5 млн рублей на единовременные расходы.

Уязвимость в ЦП Intel

hothardware.com/news/intel-cpu-bug-kernel-memory-isolation-linux-windows-macos

newsroom.intel.com/news/intel-responds-to-security-research-findings/

geektimes.ru/post/297003/

www.opennet.ru/opennews/art.shtml?num=47856

Уязвимость позволяет программам получать несанкционированный доступ к определённым данным в защищённой области памяти ядра.

Баг затрагивает все процессоры Intel, выпущенные в последние 10 лет.

Предотвратить это можно, внедрив изоляцию памяти ядра (Kernel Page Table Isolation), которая сделает ядро «невидимым» для текущих процессов.

Однако подобное решение может очень серьёзно ударить по производительности. Падение производительности из-за изоляции может достигать 30 процентов.

Обновления понижают производительность компьютеров на 5-30% в зависимости от модели и конкретных задач.

Есть повод подозревать, что уязвимы популярные окружения для виртуализации, включая Amazon EC2 и Google Compute Engine.

Microsoft Azure и Amazon Web Services уже запланировали временное отключение серверов на следующей неделе, хоть и не дают комментариев по поводу причины работ.

twitter.com/never_released/status/947935213010718720

twitter.com/jschauma/status/941447173245370368

Что, массовые продажи i9x в 2018 отменяются ?)

newsroom.intel.com/news/intel-responds-to-security-research-findings/

geektimes.ru/post/297003/

www.opennet.ru/opennews/art.shtml?num=47856

Уязвимость позволяет программам получать несанкционированный доступ к определённым данным в защищённой области памяти ядра.

Баг затрагивает все процессоры Intel, выпущенные в последние 10 лет.

- Он позволяет всем обычным программам получить доступ к содержимому в защищённой части памяти ядра.

- Среди таких данных могут оказаться пароли, кэшированные файлы с диска, ключи доступа программ и не только.

- Опасность бага состоит в том, что благодаря уязвимости злоумышленники могут перехватывать эту информацию даже через JavaScript-код, запущенный в браузере.

Предотвратить это можно, внедрив изоляцию памяти ядра (Kernel Page Table Isolation), которая сделает ядро «невидимым» для текущих процессов.

Однако подобное решение может очень серьёзно ударить по производительности. Падение производительности из-за изоляции может достигать 30 процентов.

Обновления понижают производительность компьютеров на 5-30% в зависимости от модели и конкретных задач.

Есть повод подозревать, что уязвимы популярные окружения для виртуализации, включая Amazon EC2 и Google Compute Engine.

Microsoft Azure и Amazon Web Services уже запланировали временное отключение серверов на следующей неделе, хоть и не дают комментариев по поводу причины работ.

twitter.com/never_released/status/947935213010718720

twitter.com/jschauma/status/941447173245370368

Что, массовые продажи i9x в 2018 отменяются ?)

Две 0-Day vBulletin уязвимости

Two Critical 0-Day Remote Exploits for vBulletin Forum Disclosed Publicly

thehackernews.com/2017/12/vbulletin-forum-hacking.html

vBulletin является широко используемым проприетарным программным пакетом интернет-форума на базе сервера баз данных PHP и MySQL. Он предоставляет более 100 000 веб-сайтов в Интернете, включая Fortune 500 и Alexa Top 1 млн. Веб-сайтов и форумов.

Уязвимости обнаружены исследователем безопасности из итальянской фирмы по безопасности TRUEL IT и неизвестным независимым исследователем безопасности, который раскрыл подробности об уязвимостях программы SecuriTeam Secure Disclosure от Beyond Security.

Пора обновлять движок.

thehackernews.com/2017/12/vbulletin-forum-hacking.html

vBulletin является широко используемым проприетарным программным пакетом интернет-форума на базе сервера баз данных PHP и MySQL. Он предоставляет более 100 000 веб-сайтов в Интернете, включая Fortune 500 и Alexa Top 1 млн. Веб-сайтов и форумов.

Уязвимости обнаружены исследователем безопасности из итальянской фирмы по безопасности TRUEL IT и неизвестным независимым исследователем безопасности, который раскрыл подробности об уязвимостях программы SecuriTeam Secure Disclosure от Beyond Security.

Пора обновлять движок.

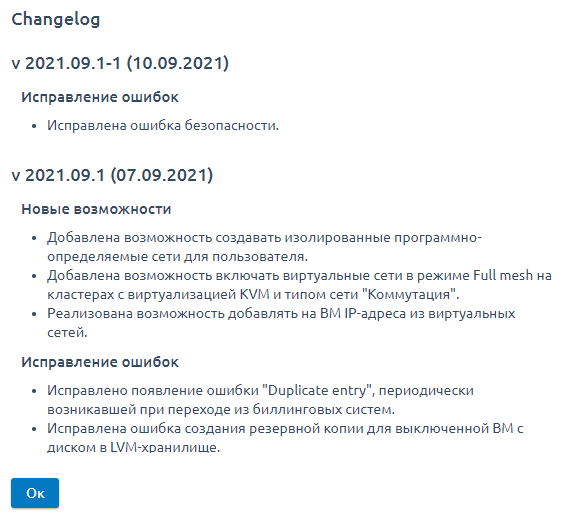

Критическая уязвимость в продуктах ISPSystem 5-й версии.

Пришло тут сегодня с утра. Что тут и говорить о надежности 5 ветки :)

Для обновления панелей, установленных старым способом (через COREmanager), зайдите в COREmanager (по адресу https://ВашIP:1500/core), в разделе «Приложения» выберите нужные приложения и нажмите «Обновить». Если в COREmanager у Вас нет раздела «Приложения», то панель была установлена новым способом.

Для обновления панелей, установленных новым способом (через репозиторий), выполните обновление средствами Вашей операционной системы (yum update coremanager _ВашаПанель_ для CentOS и apt-get update && apt-get upgrade coremanager _ВашаПанель_ для Debian).

Subject: Критическая уязвимость в продуктах ISPSystem 5-й версии.

— Уважаемые клиенты!

Была обнаружена критическая уязвимость в продуктах ISPSystem 5й версии.

Мы крайне рекомендуем обновиться до указанных ниже версий:

ISPmanager 5 Lite — стабильная ветка 5.17.8 или бета 5.18.6

— VMmanager — стабильная ветка 5.17.11 или бета 5.18.7

— VEmanager — стабильная ветка 5.17.10 или бета 5.18.6

— DCImanager — стабильная ветка 5.17.8 или бета 5.18.5

— DNSmanager — стабильная ветка 5.17.8 или бета 5.18.5

— IPmanager 5 — стабильная ветка 5.17.8 или бета 5.18.5

— COREmanager — стабильная ветка 5.17.9 или бета 5.18.6

Для обновления панелей, установленных старым способом (через COREmanager), зайдите в COREmanager (по адресу https://ВашIP:1500/core), в разделе «Приложения» выберите нужные приложения и нажмите «Обновить». Если в COREmanager у Вас нет раздела «Приложения», то панель была установлена новым способом.

Для обновления панелей, установленных новым способом (через репозиторий), выполните обновление средствами Вашей операционной системы (yum update coremanager _ВашаПанель_ для CentOS и apt-get update && apt-get upgrade coremanager _ВашаПанель_ для Debian).