7 лет Cloudflare

blog.cloudflare.com/unmetered-mitigation/

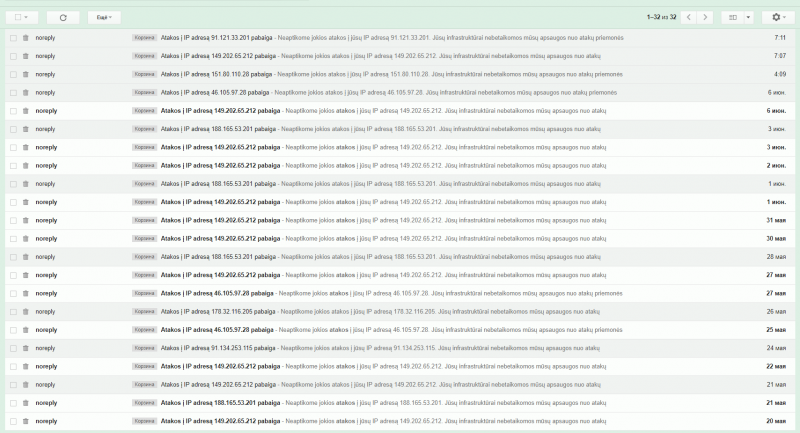

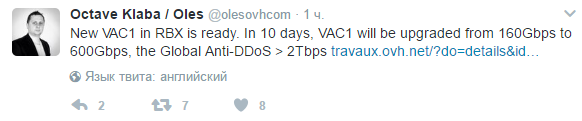

И они короче сделали теперь ддос смягчение на любом тарифе.

Итак, сегодня, в первый день празднования нашей Недели дня рождения, мы делаем его официальным для всех наших клиентов: Cloudflare больше не будет прерывать клиентов, независимо от размера получаемых ими DDoS-атак, независимо от уровня плана, который они используют. И, в отличие от преобладающей практики в отрасли, мы никогда не будем поднимать ваш счет после атаки. Честно говоря, это порочно.

Планы более высокого уровня Cloudflare будут продолжать предлагать более сложные отчеты, инструменты и поддержку клиентов, чтобы лучше настроить защиту от любых угроз, с которыми вы сталкиваетесь в Интернете. Но объемное смягчение DDoS теперь официально неограниченно и без изменений.

И они короче сделали теперь ддос смягчение на любом тарифе.

Итак, сегодня, в первый день празднования нашей Недели дня рождения, мы делаем его официальным для всех наших клиентов: Cloudflare больше не будет прерывать клиентов, независимо от размера получаемых ими DDoS-атак, независимо от уровня плана, который они используют. И, в отличие от преобладающей практики в отрасли, мы никогда не будем поднимать ваш счет после атаки. Честно говоря, это порочно.

Планы более высокого уровня Cloudflare будут продолжать предлагать более сложные отчеты, инструменты и поддержку клиентов, чтобы лучше настроить защиту от любых угроз, с которыми вы сталкиваетесь в Интернете. Но объемное смягчение DDoS теперь официально неограниченно и без изменений.